Tire suas dúvidas conosco!

Tire suas dúvidas conosco!

Sua solicitação foi enviada com sucesso, entraremos em contato no horário e dia indicado. Obrigado!

Entre em contato!

Artaxnet

1. Objetivo

Estabelecer critérios e controles para classificar, rotular, proteger, compartilhar, armazenar e descartar as informações da Artaxnet e de terceiros, reduzindo riscos de confidencialidade, integridade e disponibilidade.

2. Escopo

Aplica-se a todos os colaboradores, prestadores e terceiros com acesso à informação da Artaxnet, em todos os sistemas e meios (nuvem AWS, endpoints, e-mail, repositórios de código, backups, impressos etc.).

3. Papéis e responsabilidades

- Proprietário da informação: define o nível de classificação e autoriza acessos/compartilhamentos.

- Custodiante (TI/Segurança): implementa controles (acesso, criptografia, backup, monitoramento).

- Usuários: cumprem esta política e reportam incidentes.

- Segurança da Informação: promove, treina e audita o cumprimento.

4. Níveis de classificação

- Pública: informação destinada ao público. Divulgação não causa risco.

- Interna: uso interno. Divulgação não autorizada pode causar impacto operacional menor.

- Confidencial: informação de negócio ou de clientes/terceiros cuja divulgação gera impacto moderado/alto.

- Restrita: informação crítica ou altamente sensível (ex.: segredos de negócio, chaves KMS, dados pessoais sensíveis).

5. Regras de rotulagem

- Documentos/sistemas devem conter rótulo no título ou metadados:

[PÚBLICA] / [INTERNA] / [CONFIDENCIAL] / [RESTRITA]. - Repositórios (S3 buckets, repositórios Git) devem indicar o nível na descrição ou tag.

- E-mails: incluir o nível no assunto quando aplicável.

6. Tratamento por nível (mínimos obrigatórios)

| Controle | Pública | Interna | Confidencial | Restrita |

|---|---|---|---|---|

| Acesso (IAM/ACLs) | Livre | Limitado por função | Mínimo privilégio, revisão trimestral | Mínimo privilégio, aprovação do proprietário, revisão mensal |

| Criptografia em trânsito | TLS 1.2+ | TLS 1.2+ | TLS 1.3 preferencial | TLS 1.3 + HSTS |

| Criptografia em repouso | Recomendado | Obrigatório (AES-256) | Obrigatório AES-256 (AWS KMS) | Obrigatório AES-256 (AWS KMS CMK dedicado) |

| Compartilhamento externo | Livre | Autorização do proprietário | NDA + controle de destinatários | NDA + registro + aprovação executiva |

| Impressão/Exportação | Livre | Controlada | Restrita, marcar “Confidencial” | Desaconselhada; justificar e registrar |

| Backups | Conforme política | Criptografados | Criptografados + teste de restauração | Criptografados + segregação + testes frequentes |

| Retenção | Conforme lei | ≥ 2 anos | 3–5 anos (ou contrato) | Conforme risco/lei, mínimo necessário |

| Eliminação | Normal | Exclusão lógica | Eliminação segura | Eliminação segura verificada |

Os requisitos acima são mínimos; proprietários podem exigir controles adicionais conforme o risco.

7. Controles tecnológicos (AWS & endpoints)

- AWS: S3, EBS, RDS criptografados com AES-256/KMS; Security Groups/NACLs; WAF/Shield; ALB com TLS 1.3; CloudTrail/CloudWatch/GuardDuty/Security Hub; IAM com MFA; rotação de chaves KMS.

- Endpoints: Kaspersky (Windows) e Bitdefender (macOS) com gestão centralizada; MFA; bloqueio de USB quando aplicável; correções regulares.

- Desenvolvimento: SAST/DAST, controle de dependências, revisão de código, segregação de ambientes (dev/test/prod).

8. Terceiros e subencarregados

Antes de compartilhar informação Confidencial/Restrita, exigir NDA, cláusulas de segurança, avaliação de riscos e controles equivalentes (criptografia, acesso mínimo, descarte ao término). Manter inventário atualizado de terceiros.

9. Incidentes e exceções

Incidentes são tratados conforme o Procedimento de Resposta a Incidentes. Exceções a esta política requerem aprovação por escrito do Proprietário da informação e de Segurança.

10. Conscientização e conformidade

Treinamento anual obrigatório (phishing, tratamento de dados, classificação). Auditorias internas periódicas. Descumprimentos podem acarretar medidas disciplinares.

11. Referências

Boas práticas alinhadas a ISO/IEC 27001/27002 e CIS Controls v8.

Um único sistema gerenciando tudo o que seu estabelecimento hoteleiro precisa!

Nosso Cloud PMS - Channel Manager & Motor de reservas Artaxnet é um sistema on line que envolve o gerenciamento do hotel, pousada ou hostel, permitindo gerenciar todos os recursos e rotinas de front office, como: realização de reservas, gerenciamento de tarifas e disponibilidade, check in/check out de hóspedes, atribuição de quartos, caixa, estoque, faturamento, financeiro, relatórios, distribuição, sincronização nos principais canais online (Channel Manager OTAs) e tudo mais que necessite ser administrado.

O Cloud PMS - Channel Manager & Motor de reservas Artaxnet, garante o total controle do estabelecimento de forma moderna, eficaz e 100% profissional, deixando de lado a utilização de processos manuais, planilhas, papéis ou métodos de gestão já obsoletos.

Através de nossa ferramenta, é possível controlar seu estabelecimento de onde estiver, apenas com apenas alguns clicks.

|

Mapa de unidades, ocupação, disponibilidade e ordens de limpeza |

|

Integração com Gateway de cobrança automática (Cartão de credito e boleto) |

Todas as soluções para seu hotel pousada ou hostel em só lugar com o menor preço do mercado!

O melhor e mais moderno Sistema De Gestão Hoteleira - Sistema para hotéis - Sistema para Pousadas - Sistema para hostels - Property management system - Gestor de canais online para hotéis - Channel manager para hotéis - Motor de reservas para hotéis - Sistema de reservas online - Websites para Hotéis - Marketing digital para Hotéis - Sistema para hotel - Sistema para pousada - Software para Hotéis - Software para Hotel - Software para pousadas - Software para anfitriões - Sistema para alugel por temporada

Motor de reservas e websites

Receba reservas seguras diretamente do seu website, sem pagar comissão

Avaliação gratuita de nosso motor de reservas!

Motor de Reservas:

O motor de reservas Artaxnet é otimizador de resposta dentro do site e redes sociais do seu hotel, pousada ou hostel, que tem por finalidade responder prontamente a pesquisa, solicitação e conversão de reservas sem comissionamento para terceiros, com eficiência, agilidade e aumentando as suas reservas diretas.

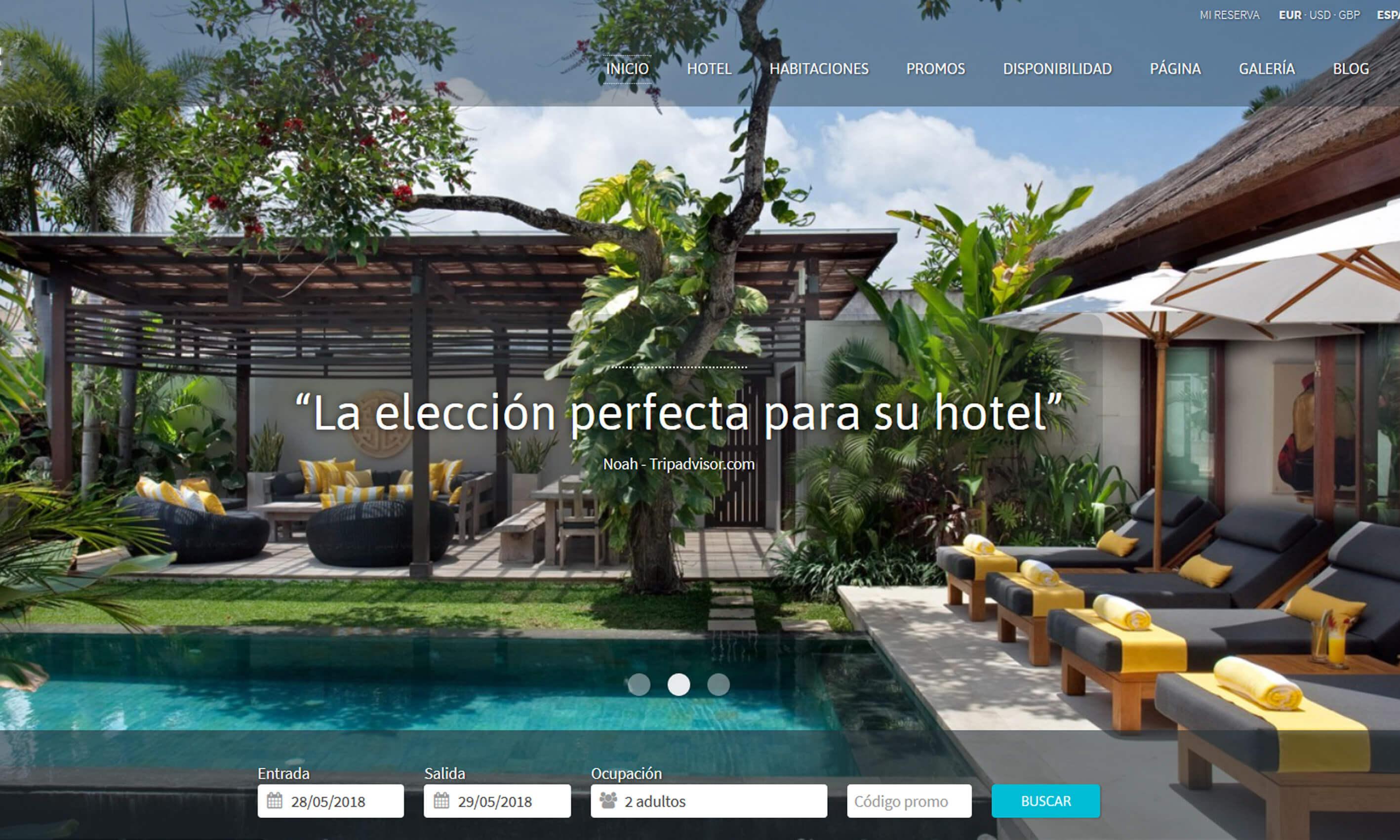

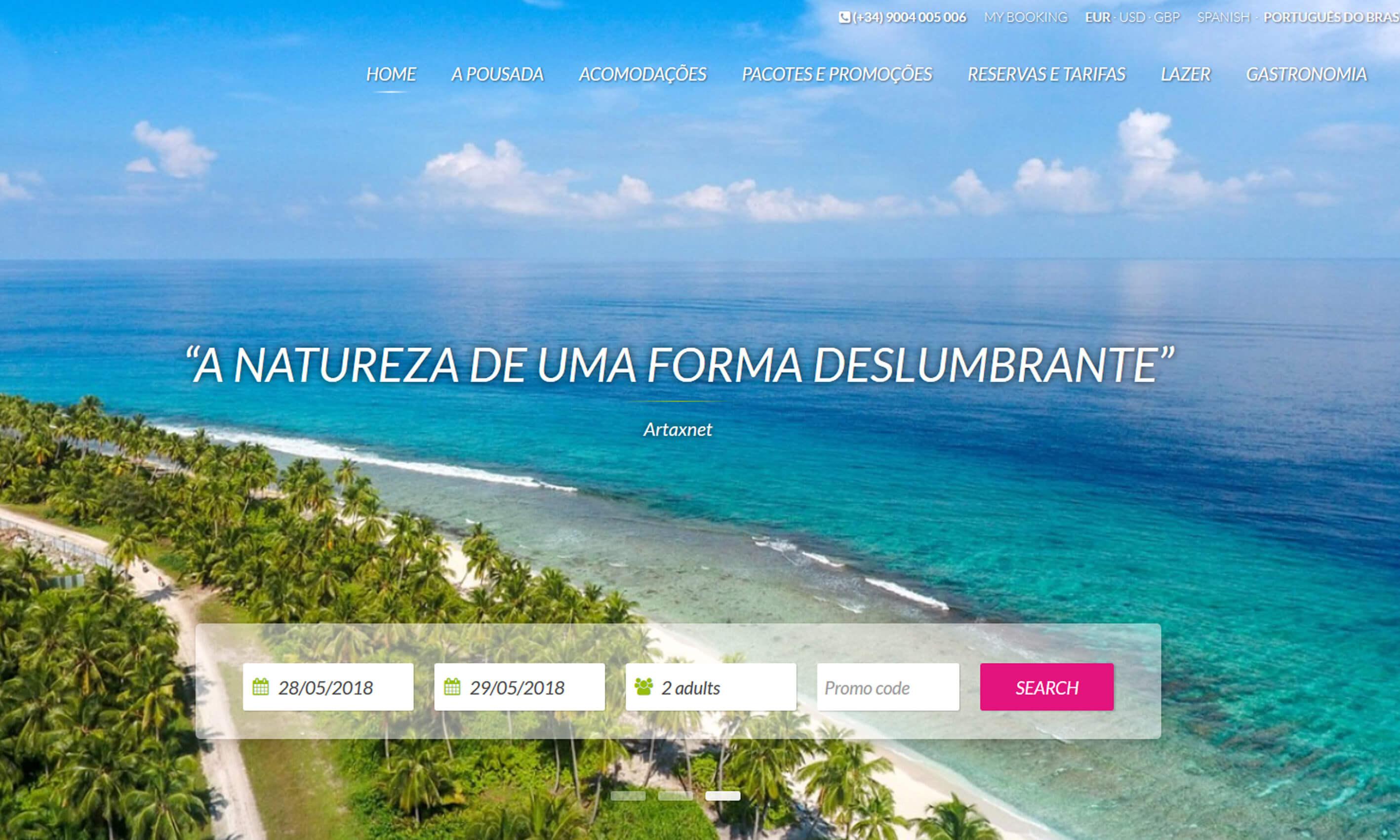

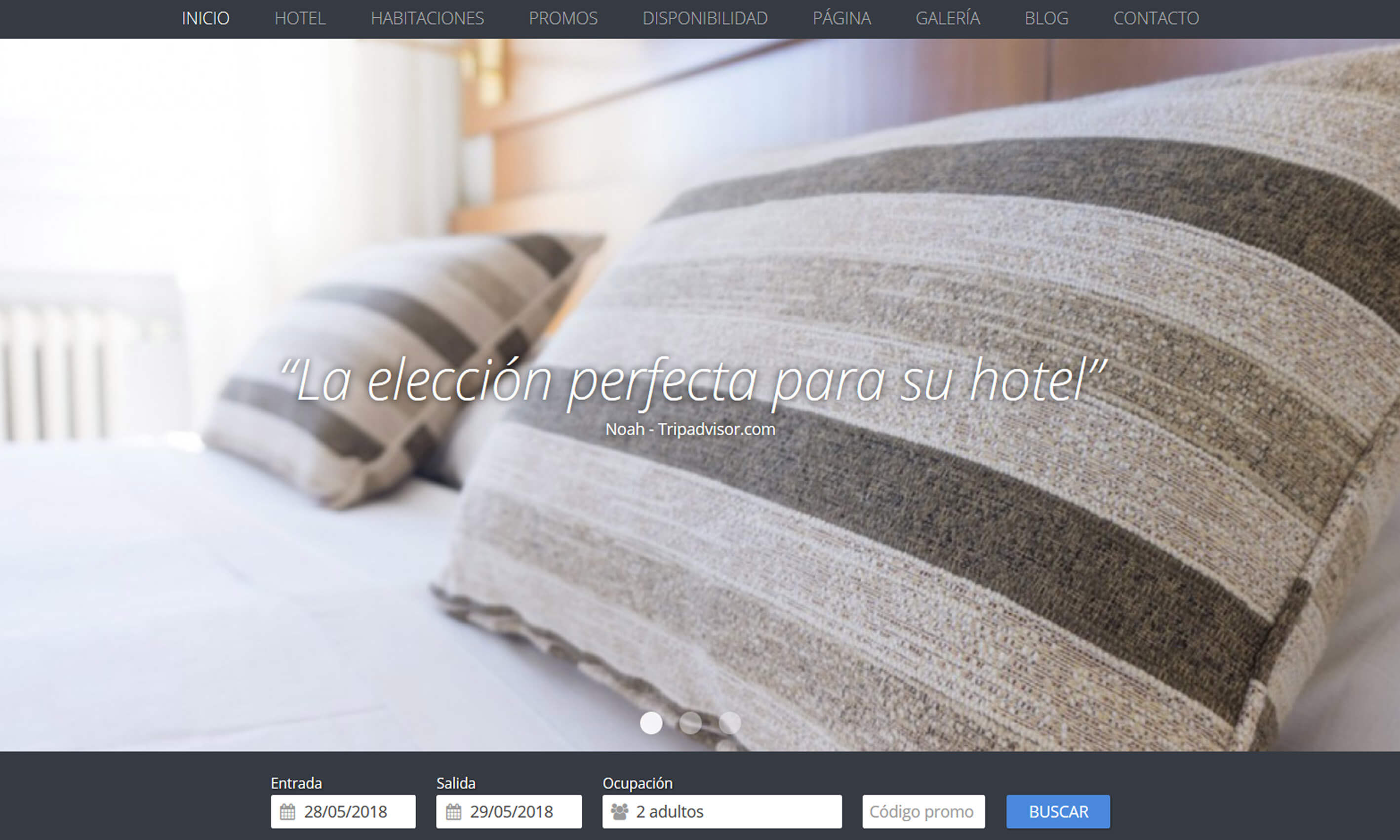

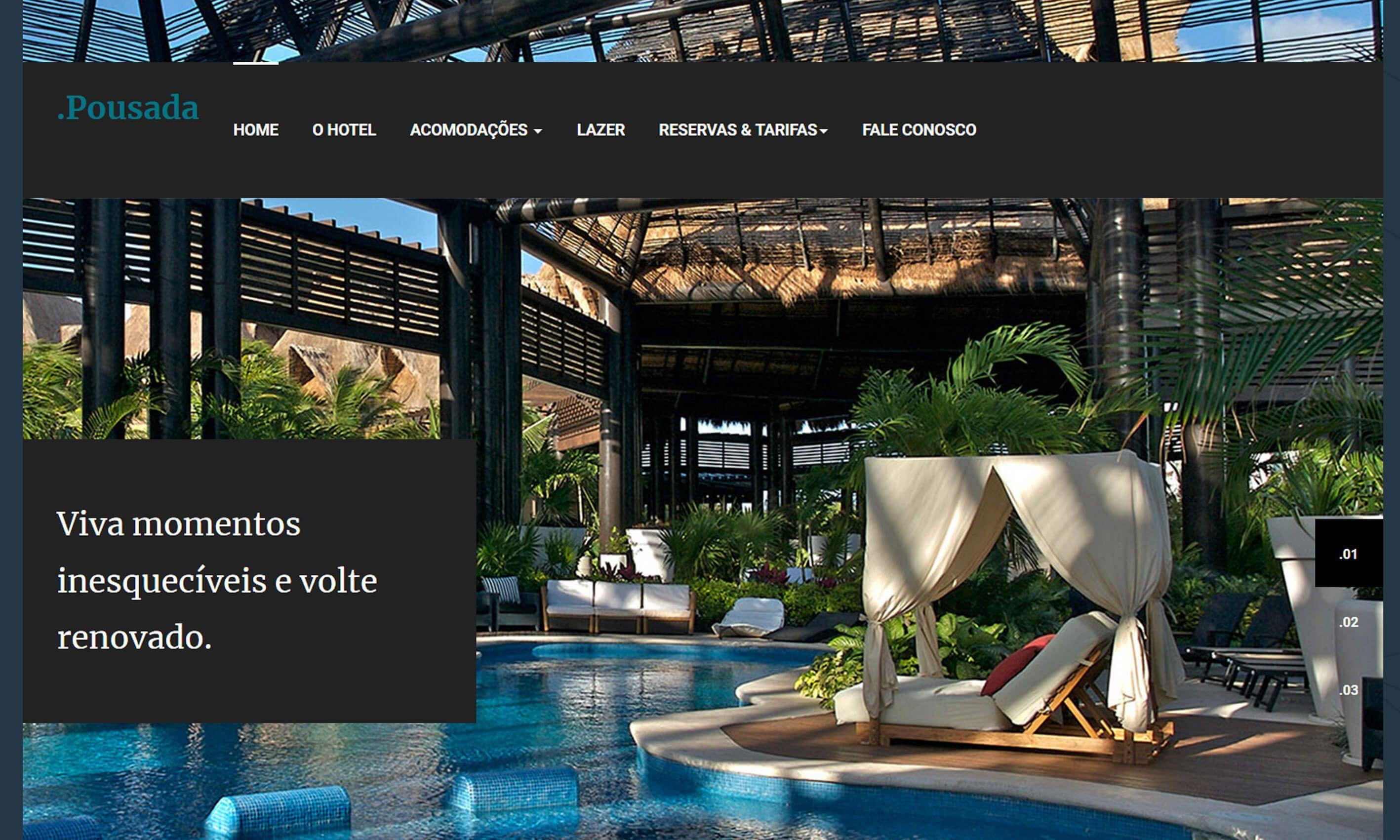

Websites responsivos com plataforma multilingual, temas e modelos especializados em hotelaria:

Hoje, o website é o “cartão de apresentação” do estabelecimento, por isso, há grande importância na agilidade e qualidade das respostas e informações, já que é neste canal que o cliente fará sua reserva.

É importante que o website de seu estabelecimento contenha as informações e ferramentas necessárias como o motor de reservas Artaxnet, para a tomada de decisão do seu hóspede e, é claro, o leve a fechar negócio com você.

Conosco, seu site será responsivo, isso significa que ele se adaptará ao dispositivo em que for exibido, mantendo a qualidade da informação e agilidade na reserva, seja num pc, celular, tablet ou outro dispositivo.

Contamos com diversos modelos especializados em hotelaria, todos multi-linguagem (Português, Inglês, Francês e Espanhol).

Confira a seguir alguns de nossos modelos de websites especializados em hotelaria!

Os modelos de websites Artaxnet foram criados e projetados especificamente para que os hotéis e pousadas, tenham um site capaz de atrair e converter visitantes em potenciais hóspedes. Com designer responsivo e adiministração simples, sem a necessidade de conhecimentos técnicos, são a escolha perfeita para seu estabelecimento.